Содержание

- Как подписать документ Word 2010 с ЭЦП?

- Как электронной подписью подписать документ Ворд (Word)

- Что нужно для подписания документа

- Как подписать документ

- Цифровые подписи в исполняемых файлах и обход этой защиты во вредоносных программах

- Как подписать электронной подписью документы word и pdf

- Квалифицированная ЭЦП

- Какой документ подписывается квалифицированной ЭЦП

- Чем опасна неграмотно оформленная подпись

- Что необходимо для работы

- Электронный вариант

- Данные по электронной подписи сохраняются после первого использования. Повторных корректировок не требуют.

- Квалифицированная ЭЦП в PDF

- Как подписать документ формата ПДФ электронной цифровой подписью.

- После установки необходимого ПО открываем pdf файл.

- После выбираем пункт «Заполнить и подписать»

- Выбираем пункт «Сертификаты». Если его нет в списке, то необходимо добавить через настройки панели инструментов.

- Выбираем «Поставить цифровую подпись»

- После выделяем область на картинке, где будет стоять ЭЦП и после появится окно с выбором ЭЦП, которой будет подписан файл

- Жмём подписать и после получаем подписанный pdf файл

- Как правильно подписать документ электронной цифровой подписью в Word документе?

- Без использования плагина КриптоПро Office Signature

- С использованием плагина КриптоПро Office Signature

Как подписать документ Word 2010 с ЭЦП?

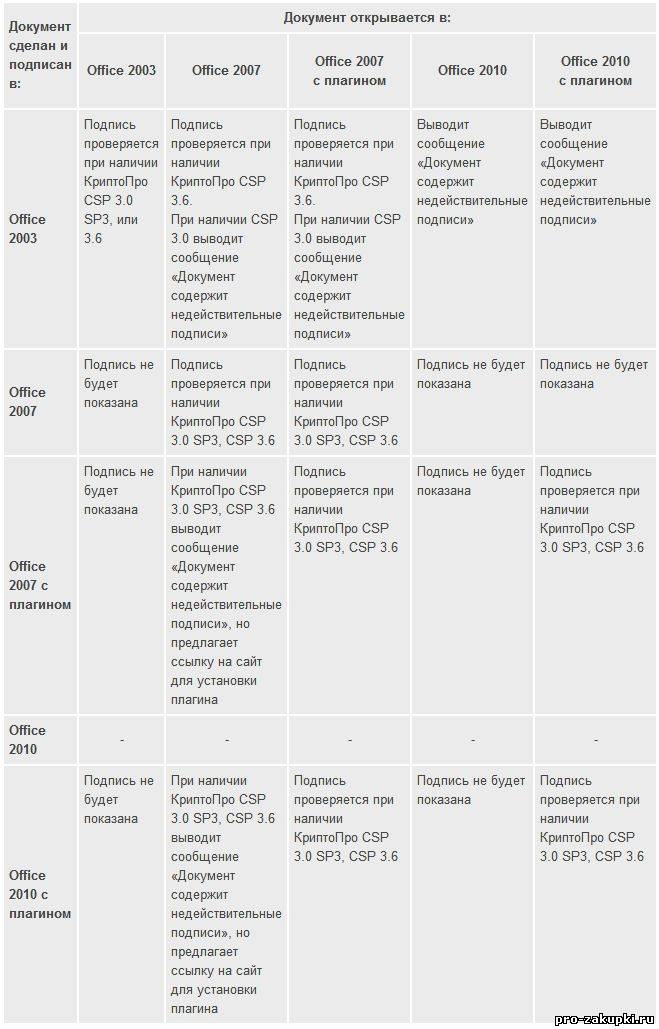

В предыдущей статье мы рассказывали Вам как подписать с помощью ЭЦП Word файлы версии 2007 (Как подписать Word 2007 с помощью ЭЦП?). Сегодня вкратце рассмотрим процесс подписания документов созданных в программе Microsoft Word 2010. Если на вашем компьютере установлен именно Office 2010, то для того, чтобы подписать документ с помощью ЭЦП необходимо во-первых установить программу Crypto Pro () и настроить вашу электронную цифровую подпись (ЭЦП), во-вторых установить специальный плагин: если у вас для 32-х битная операционная система: и если 64-х битная операционная система: . Без этого плагина подписать документ не представляется возможным. Наглядно это продемонстрировано в следующей таблице.

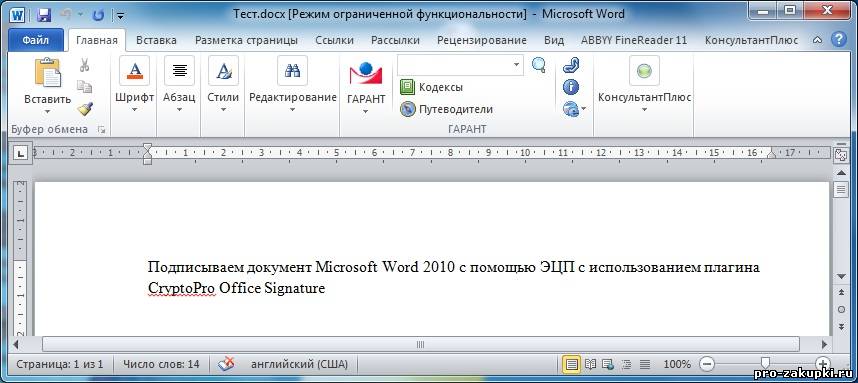

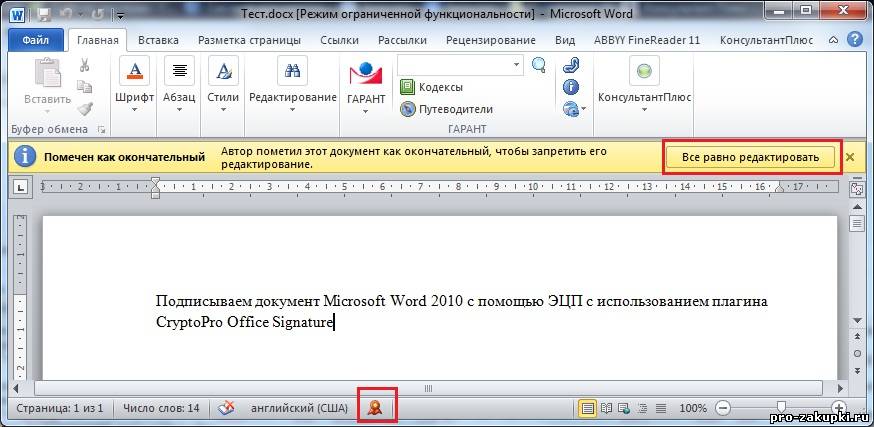

После того как вы создали документ и он готов для подписывания, сохраните его и не забудьте еще раз проверить текст, так как внесение изменений после добавления ЭЦП делает ее недействительной. Мы создали документ Тест.docx с заданным текстом и теперь будем подписывать его.

Как подписать документ Word 2010 с ЭЦП

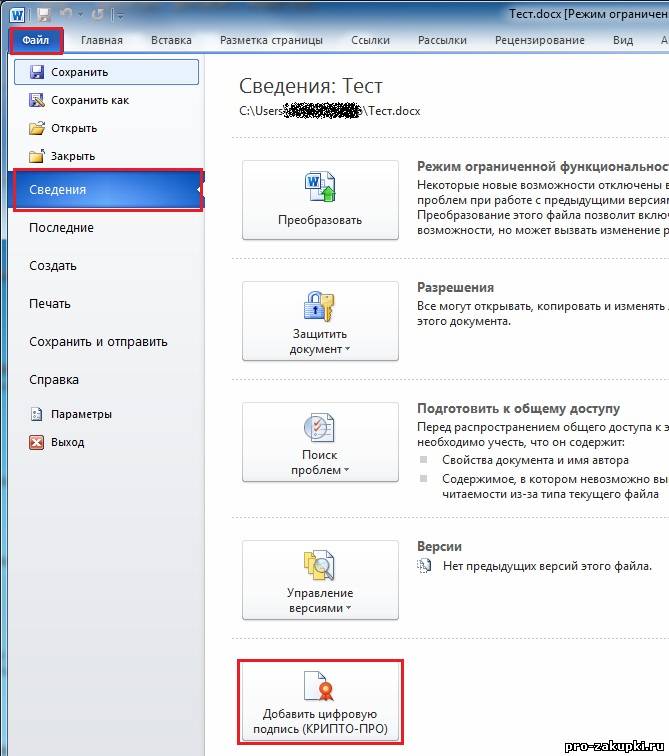

Далее нажимаем кнопку «Файл» в левом верхнем углу и на вкладке сведения жмем на кнопку «Добавить цифровую подпись (КРИПТО-ПРО)». Если у вас этой кнопки нет, то вероятнее всего у вас не установлены программы Crypto Pro и КриптоПро Office Signature.

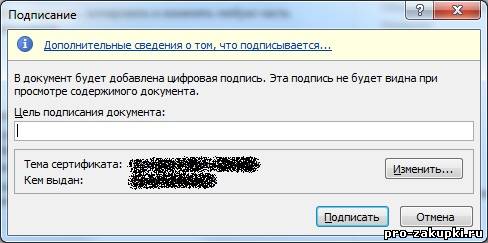

Далее вам будет предложено ввести цель подписания документа, но это поле не является обязательным. Если ниже в «Теме сертификата» вы видите свое ФИО это означает что выбран сертификат Вашей подписи и теперь необходимо нажать «Подписать». В ином случае, нажимаете кнопку «Изменить» и выбираете необходимого пользователя. Это тот случай, когда за одним компьютером работает несколько пользователей и у каждого есть собственная ЭЦП.

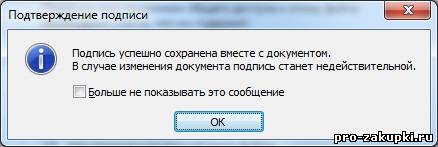

Если все сделано правильно, то вы увидите следующее информационное окно.

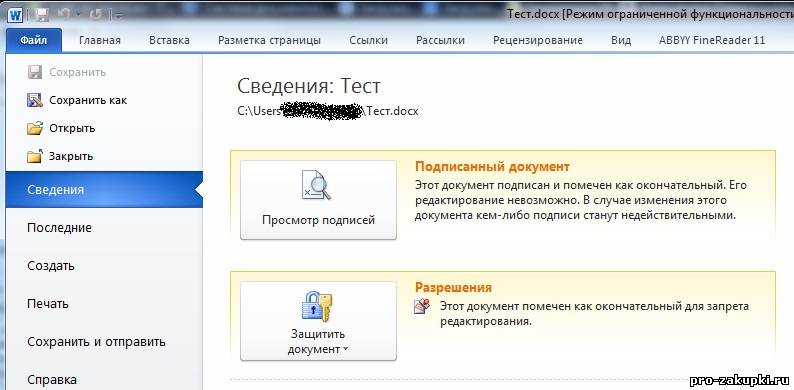

На этом работа по подписыванию документа Word 2010 закончена. Как видно из следующего рисунка во вкладке «Сведения» появилась информаци,я что это Подписанный документ и то, что документ помечен как окончательный для редактирования.

Во вкладке главная появилось информационное желтое поле предупреждающее нас, что документ подписан с помощью ЭЦП, так же внизу появилась иконка наличия подписи на документе. Тем не менее, есть возможность внести изменения в документ кнопкой «Все равно редактировать», в таком случае все подписи в документе будут удалены. После редактирования необходимо файл подписать заново и уже далее передать по нужному вам маршруту.

Как электронной подписью подписать документ Ворд (Word)

Использование электронной подписи (ЭЦП) удобно тем, что ее можно поставить на документе любого формата. Для файлов MO Word существует несколько способов проставления ЭЦП. Они различаются типом необходимого программного обеспечения и техническими возможностями при подписании.

Что нужно для подписания документа

Перед тем как поставить ЭЦП пользователь должен подготовить окончательную версию самого документа, т.к. в дальнейшем его изменение будет невозможно. Пользователю также нужен действующий сертификат квалифицированной ЭЦП и программные средства ЭЦП. К ним относят программы криптографического преобразования данных, при помощи которых формируется ЭЦП.

Как сделать линию для вставки ЭЦП в Word

Перед тем как сделать электронную подпись в ворде нужно провести разделительную линию в том месте, где должна быть ЭЦП. Чтобы добавить строку нужно:

- кликнуть по любой области на документе;

- через вкладку «Вставка» выбрать «Таблица»;

- создать таблицу в 1 ячейку;

- переместить ячейку в нужное на документе и изменить ее размер;

- далее нужно через правую кнопку мышки вызвать рабочее меню, где выбрать пункт «Границы и заливка»/»Границы»/»Тип»/»Нет». А в разделе «Стиль» выбрать нужный цвет линии, толщину и тип;

- в разделе «Образец» нужно кликнуть между маркерами нижнего поля на представленной диаграмме для формирования только нижней границы;

- затем пользователь нажимает последовательно «Применить» и «Ок».

В завершении процедуры подписываем файл и отправляем по электронной почте адресату.

Как подписать документ

Заверить вордовский документ электронной подписью можно несколькими способами: с использованием или без специального плагина, платной лицензионной программы от КриптоАРМ или онлайн-сервиса.

Без плагина

Если плагин от КриптоПро не установлен, но нужно заверить электронный документ ЭЦП, то пользователь:

- создает документ и подготавливает его к подписанию;

- в верхнем углу необходимо выбрать Office, затем нажать «Подготовить»/»Добавить ЭЦП»/»Ок»;

- затем пользователь выбирает цель подписания документа, а в поле «Тема сертификата» проверяет свои личные данные. Затем нажимает «Подпись».

Документ подписывается ЭЦП, а последующее его изменение делает подпись недействительной.

С плагином КриптоПро

Плагин используется для создания электронной подписи на документах Word. Для разных версий MS Office алгоритм подписания может незначительно различаться. Преимущество способа: при помощи плагина подпись проверяется, а заверенный документ открывается без нарушений даже на ПК, где КриптоПро не установлен.

Как подписать документ ворд электронной подписью с использованием плагина КриптоПро office signature:

- в подготовленном файле выберите пункт меню «Файл»/»Добавить ЭЦП»;

- далее выберите сертификат и нажмите «Подписать». Если нужно оставить сообщение о составе подписи или комментарий о цели подписания, то его указывают в соответствующей строке.

Если система не обнаружила ошибок, то после проверки электронной подписи автоматически будет выведено сообщение об успешном завершении процедуры.

При помощи КриптоАРМ

Функциональность программы различается в зависимости от версий, и каждый пользователь может подобрать оптимальный пакет для работы. Сервис позволяет подписывать файлы любого формата и объема, а недостаток — необходимость регулярно продлевать лицензию. Для подписания нужно:

- открыть программу и через вкладку меню «Файл» выбрать «Подписать; «

- автоматически откроется инструкция мастера создания ЭЦП, с которой нужно ознакомиться и нажать «Далее»;

- затем пользователю необходимо выбрать нужный файл и еще раз нажать «Далее»;

- после этого нужно выбрать подписываемый файл;

- в окне «Выходной формат» указывают дополнительные требования к подписываемому файлу. Это может быть формат сохранения или место сохранения результата. Если требований нет, то нужно просто нажать «Далее»;

- затем пользователь выбирает сертификат, при необходимости вводит пароль ключевого контейнера, и снова нажимает «Далее»;

- в новом окне необходимо проверить данные, необходимые для создания ЭЦП. Если все верно, то нажать «Готово».

Подпись будет сформирована в течение нескольких секунд и при отсутствии ошибок пользователь получит уведомление системы.

При помощи веб-сервисов

Преимущество сервисов в том, что они бесплатны и позволяют как создать, так и проверить ЭЦП, провести шифрование или расшифрование подписи. Сервис позволяет также подписывать как отдельные файлы, так и папки. Из недостатков способа можно отметить то, что подписываемый документ не должен превышать размера в 100 Мб. Все онлайн-сервисы создают только отсоединенную подпись, а большинство из них поддерживаются только OS Windows.

Как подписать документ:

- зайти на страницу выбранного сервиса и загрузить документ, который нужно подписать;

- открыть строку подписи и выбрать сертификат;

- создать файл с электронной подписью. Сразу после нажатия «Подписать» создается папка с исходным документом и дополнительный файл с расширением .sig. Файлы доступны для скачивания на ПК.

В завершение документы можно послать адресату. Сервис предлагает возможность прямой отправки, а адресат получит ссылку на подписанный файл и саму подпись.

Электронные документы (ЭД) в формате Word используются и физическими, и юридическими лицами в ежедневной работе. Чтобы ЭД имел юридическую силу, его подписывают ЭЦП, которую проставляют при помощи специального плагина от КриптоПро, программы КриптоАРМ или даже онлайн-сервиса. Каждый из способов имеет свои плюсы и минусы, но дают клиенту надежность и безопасность при подписании, гарантируют неизменность документа и возможность открыть подписанный файл даже на ПК без специальных программных средств.

Цифровые подписи в исполняемых файлах и обход этой защиты во вредоносных программах

Хабрапривет!

Ну вроде как удалось решить вопросы с кармой, но они ником образом не касаются сегодняшней темы, а лишь объясняют некоторое опоздание её выхода на свет (исходные планы были на ноябрь прошлого года).

Сегодня я предлагаю Вашему вниманию небольшой обзор по системе электронных подписей исполняемых файлов и способам обхода и фальсификации этой системы. Также будет рассмотрен в деталях один из весьма действенных способов обхода. Несмотря на то, что описываемой инфе уже несколько месяцев, знают о ней не все. Производители описываемых ниже продуктов были уведомлены об описываемом материале, так что решение этой проблемы, если они вообще считают это проблемой, на их ответственности. Потому как времени было предостаточно.

ТЕОРИЯ

Идея и технология электронной подписи для исполняемых файлов возникла ещё в эпоху Windows NT. C момента появления Windows Vista компания Microsoft начала активную компанию по продвижению этой технологии. По задумке производителя, подписанный код может идти только от доверенного автора этого кода, а следовательно гарантированно не наносит вреда системе и защищён от ошибок (три ха-ха).

Тем не менее, поскольку в механизме подписи чаще всего используется довольно сложный криптоустойчивый механизм, общее доверие к подписанному коду распространилось. Не ушли от этого и антивирусные вендоры. Верно: если код подписан, то он явно не может быть вирусом, а потому ему можно доверять априори, тем самым снизив вероятность ложных срабатываний. Поэтому в большинстве современных антивирусных продуктов по умолчанию стоит обход проверки подписанных файлов, что повышает скорость сканирования и снижает вероятность ложных срабатываний. Более того, зачастую подписанные программы автоматически заносятся в категорию «доверенных» поведенческих анализаторов ака хипсов.

Становится ясно, что подписав свои творения валидной подписью, вирусмейкер получает довольно богатую аудиторию клиентов, у которых даже с активным и регулярно обновляемым антивирусом произойдёт заражение. Очевидно, что это — весьма лакомый кусочек, что легко заметно на примере уже ставшего знаменитым вируса Stuxnet, где код был подписан валидными сертификатами Realtek (позже сообщалось и о подписях от JMicron).

Но у этого подхода есть и оборотная сторона: после выявления скомпрометированной подписи она немедленно отзывается, а по самому факту подписи АВ-вендоры ставят сигнатурный детект, понятно, что с 100%-ным срабатыванием. Учитывая то, что приобрести украденный сертификат, необходимый для подписывания крайне дорого, ясно, что вирусмейкеры заинтересованы в тотальном обходе механизма проверки подписи, без валидных private-ключей или с помощью самостоятельной генерации таких ключей. Это позволит обходить защиту не только антивирусных продуктов, но и устанавливать драйвера и ActiveX-компоненты без предупреждений, да и вообще как-то пробиться в мир х64, где без подписей ничего не установить вообще.

Но об этом — подробнее на практике.

ПРАКТИКА

Кто-то из великих сказал, что чтобы опередить врага, надо начать мыслить как он. Итак, если мы вирусмейкеры, то что мы можем сделать?

1. Скопировать информацию о сертификате с какого-нибудь чистого файла.

Это наиболее популярный способ на данный момент. Копируется информация подписи до мельчайших подробностей, вплоть до цепочки доверенных издателей. Понятно, что такая копия валидна только на взгляд пользователя. Однако то, что отображает ОС вполне может сбить с толку неискушённого и быть воспринято как очередной глюк — ещё бы, если все издатели правильные, то почему это подпись невалидна? Увы и ах — таких большинство.

2. Использовать самоподписанные сертификаты с фэйковым именем.

Аналогично выше описанному варианту за исключением того, что даже не копируется цепочка в пути сертификации.

3. Подделать MD5.

Несмотря на то, что слабость алгоритма MD5 уже давно описана ( и ), он до сих пор часто используется в электронных подписях. Однако реальные примеры взлома MD5 касаются или очень маленьких файлов, или приводят к неправильной работе кода. На практике не встречаются вирусы с поддельными взломанными подписями на алгоритме MD5, но тем не менее такой способ возможен теоретически.

4. Получить сертификат по обычной процедуре и использовать его в злонамеренных целях.

Одна из наиболее распространённых методик авторов так называемых riskware, adware и фэйковых антивирусов. Примером может послужить фэйковый Perfect Defender (стандартный развод: «просканируйтесь бесплатно — у вас вирус — заплатите нам и мы его удалим») существует с подписями нескольких контор:

• Jeansovi llc

• Perfect Software llc

• Sovinsky llc

• Trambambon llc

Как это делается хорошо могут рассказать наши отечественные разработчики винлокеров, мелкими буквами пишущие про «программу-шутку» и т.д., таким образом оберегаясь от статьи о мошенничестве. Так и живём…

Интересно, что реально существуют абсолютно нормальные программы с такими именами владельцев:

• Verified Software

• Genuine Software Update Limited

• Browser plugin

Понятно, что если уж этому верить, то ошибиться при первом взгляде на сертификат несложно.

Следует также отметить, что отнюдь несложно получить подпись от сертификационных центров. Например RapidSSL для проверки использует просто e-mail. Если переписка ведётся из адресов типа admin, administrator, hostmaster, info, is, it, mis, postmaster, root, ssladmin,

ssladministrator, sslwebmaster, sysadmin или webmaster@somedomain.com — очевидно, что пишет владелец домена, верно? (ещё три ха-ха). А вот славная компания Digital River (DR), промышляющая аутсорсингом и электронной коммерцией, вообще предоставляет сертификаты всем своим клиентам. Немудрено, что MSNSpyMonitor, WinFixer, QuickKeyLogger, ErrorSafe, ESurveiller, SpyBuddy, TotalSpy, Spynomore, Spypal и вообще около 0,6% из всех подписанных DR файлов являются малварью, а потенциально нежелательными являются и того больше — более 5% всех подписанных DR файлов.

Справедливости ради отмечу, что подписать х64-драйвер далеко не так просто, в этом случае пока нарушений не замечено.

5. Найти какого-нибудь работника доверенной компании и попросить его подписать Ваш код.

Без комментариев. Все любят деньги. Вопрос только в сумме 🙂

6. Украсть сертификат.

На данный момент известно три больших семейства троянцев, «заточенных», в частности, под похищение сертификатов. Это:

• Adrenalin

• Ursnif

• Zeus

• SpyEye (возможно)

Тем не менее пока не замечено массовых случаев использования украденных сертификатов в новых версиях этих троянцев. Возможно, это козырь в рукаве? Время покажет…

7. Заразить систему разработки доверенного разработчика и внедрять злонамеренный код в релизы до подписания.

Яркий пример такого заражения — вирус-концепт Induc.a. Вирус внедряет код на этапе компиляции, заражая систему разработки. В итоге разработчик даже не знает, что в его программе появился невидимый «довесок». Релиз проходит подпись и выходит в свет с полноценным сертификатом. Видишь суслика? А он есть! 😉

К счастью, Induc.a является только PoC, выполняя только заражение систем разработки без реализации какого бы то ни было дополнительного вредоносного функционала.

Ну а теперь — обещанные вкусняшки.

УЯЗВИМОСТЬ ИЛИ КАК Я ПРОВЁЛ ЭТИМ ЛЕТОМ

Как видим, вариантов обхода подписи достаточно много. В нашем примере будет рассмотрен модифицированный вариант 1 и 2, описанные выше.

Итак, что нам потребуется?

— MakeCert.exe

— cert2spc.exe

— sign.exe

— ruki.sys

— mozg.dll

Думаю, что для хабрачитателя не составит труда найти эти компоненты, но для самых ленивых выкладываю первые три . Последние два не выкладываю в виду жёсткой привязки к железу, полному отсутствию кроссплатформенности и специфичности кода 🙂

Итак, создадим какой-либо сертификат доверенного издателя. Попробуем максимально скопировать информацию о том же VeriSign:

MakeCert.exe -# 7300940696719857889 -$ commercial -n CN=»VeriSign Class 3 Code Signing 2009-2 CA» -a sha1 -sky signature -l «https://www.verisign.com/rpa» -cy authority -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.2,1.3.6.1.5.5.7.3.3 -r -sv veri.pvk veri.cer

В результате выполнения мы получим veri.pvk и veri.cer, пригодные для подписывания.

Теперь создадим дочерний сертификат с использованием полученных только что:

MakeCert.exe -# 8928659211875058207 -$ commercial -n CN=»Home Sweet Home» -a sha1 -sky signature -l «http://habrahabr.ru/» -ic veri.cer -iv veri.pvk -cy end -m 12 -h 2 -len 1024 -eku 1.3.6.1.5.5.7.3.3 -sv kl.pvk kl.cer

В итоге получим kl.pvk и kl.cer, которые будут доверенными сертификатами от недоверенного издателя. Цепочку можно продолжать долго, задуривая наивного пользователя. Но итог будет один: сертификат не будет валидным, потому как в цепочке есть один недоверенный элемент. НО!

В Windows имеется возможность установки любого сертификата, в том числе и самоподписанного, в качестве доверенного. Это удобно: в ряде случаев разработчик может сделать себе самоподписанный сертификат, ввести его в доверенные и спокойно работать со своими приложениям. В нашем случае это удобно вдвойне, потому как такой внос — очевидно, простое внесение информации в реестр. при чём информации отнюдь не специфичной для конкретной системы.

Установим на нашу тестовую виртуалку любой монитор реестра, после чего внесём наш искомый сертификат от якобы VeriSign в доверенные. Отследим, где произошло изменение — и voila! Мы можем сделать дамп соответствующей ветки реестра, после чего засунуть её в инсталлер. В итого, наш инсталлер вносит в реестр инфу, автоматически превращая сертификат первичного издателя в доверенный и валидируя всю цепочку.

Чтобы окончательно не открывать все карты, скажу только, что в моём случае дамп реестра имел вид

Windows Registry Editor Version 5.00

«Blob»=hex:04,00,00,…..

ну или если только для текущего пользователя, то

Windows Registry Editor Version 5.00

«Blob»=hex:04,00,00,…..

Внеся в реестр эти данные, программа с фэйковой цепочкой подписи автоматом проходила проверку по sigverif.exe. Ну а подписать наш код с помощью полученного сертификата вообще просто, достаточно батника:

cert2spc.exe kl.cer kl.spc

sign.exe -spc kl.spc -v kl.pvk -n «My Installer» -i «http://habrahabr.ru» -ky signature -$ commercial -a sha1 -t «http://timestamp.verisign.com/scripts/timstamp.dll» myprogram.exe

del kl.spc

Обратите внимание на использование таймстампа timestamp.verisign.com/scripts/timstamp.dll — теоретически вполне возможно использование собственного сервера на собственном домене, что позволит каждый раз видеть, что кто-то проверил подпись нашей программы на своём компьютере, а значит получать IP и время проверки. Правда удобно? 😉

Самое забавное, что на момент написания материала в далёком октябре-ноябре 2010-го Kaspersky Internet Security 2011 не отслеживала указанные ветки реестра, а проверку валидности цепочки оставляла на усмотрение ОС, которую мы довольно просто надули. Не знаю, что сейчас, но вроде как некоторые ветки заблокировали… Проверяйте, отписывайтесь!

Нужно отметить, что для простановки подписей возможно использование и специфичного, недоступного в паблике софта. Понятно, что подписи он не ломает, но даёт куда более гибкие возможности для заполнения полей X500, что ещё лучше создаёт видимость валидности. возможно скачать любопытный пример. В архиве — файл популярной замены Блокноту bred3_2k (офсайт) с и без подписи Microsoft 🙂 Чтобы подпись полностью стала валидной, достаточно внести в реестр изменения, содержащиеся в файле key +.reg. Аналогично, файл key -.reg эти изменения отменяет. Отследите путь сертификации — он любопытен 🙂

Сразу обращаю внимание на то, что автор «примера» прописал собственный таймстамп-сервер, так что любые манипуляции приведут к тому, что автор узнает Ваш IP — и дальше, как описывалось. Если хотите, то можете отследить эти обращения и отписаться в комментах 😉

Как подписать электронной подписью документы word и pdf

Квалифицированная ЭЦП

Квалифицированная ЭЦП относится к цифровому варианту аналога собственноручной подписи. От бумажного варианта по значимости не отличается. Является усиленным вариантом неквалифицированной подписи. Принимается как идентичный вариант подписи на бумажном носителе.

Неквалифицированный вариант ЭЦП проставляется на бланках, письмах и чеках. Имеет простой тип защиты. Используется в стандартном документообороте. Квалифицированная ЭЦП считается максимально достоверным источником информации о владельце. С ее помощью подписываются самые важные документы. Используется в обмене документацией с государственными учреждениями, на online-торгах.

Высокая степень безопасности позволяет принимать квалифицированную подпись как достоверное подтверждение намерений подписанта.

ключ квалифицированного типа оформления должен соответствовать нормам и требованиям ФСБ РФ. Вся информация без ошибок вносится в Единый реестр. Пользоваться КЭП удобно и просто. Она позволяет сделать прозрачными взаимоотношения между бизнесменами и государством. Для оформления усиленной КЭП рекомендуется обращаться в компетентные компании.

Оформить заявку на усиленную КЭП можно с документами:

электронное заявление в удостоверяющий центр Калуга Астрал

доверенность (если подпись будет получать другое лицо)

После получения ключ активируется и устанавливается на ПК, если подпись будет использоваться не через хранилище. Пройти процедуру заполнения и оформления несложно. Однако это требует внимательности, знания нюансов и усидчивости.

Именно поэтому наша компания предлагает оформить за вас документацию на КЭП. После получения ключей наш специалист установит и активирует электронную подпись в соответствии с протоколами. С нашей помощью процедура займет меньше времени, а качественный результат будет гарантирован.

Какой документ подписывается квалифицированной ЭЦП

КЭП проставляется на документах, имеющих особо важное значение. Неквалифицированный и квалифицированный варианты имеют юридическую силу. Однако степень доверия к квалифицированной ЭЦП считается более универсальной с высокой степенью защиты.

для судебных, арбитражных и аналогичных органов;

назначения руководящих должностей, при обмене договорами с партнерами.

Чтобы разобраться, как подписать квалифицированной электронной подписью носитель, необходимо знать несколько правил. В этот перечень входит установка сертифицированного ПО на компьютер. Помимо этого, подпись по оформлению должна соответствовать требованиям национального УЦ. Правила занесения подписи в документы регламентируются законом «Об электронной подписи».

Чем опасна неграмотно оформленная подпись

Согласно положениям Уголовного кодекса любой электронный носитель подписи владельца должен соответствовать установленным нормам. При подписании документа квалифицированная и неквалифицированная подписи имеют ключи. В них зашифрована информация о владельце и его организации.

Любая организация или участник соглашения имеет право запросить проверку юридической правомерности подписи. Если в процессе занесения информации в реестр были допущены ошибки, это откроется на проверке.

Оформленная с ошибками подпись приравнивается к недостоверной. Действие, связанное с ее использованием, считается противозаконным. Использующее неверно оформленную КЭП или имеющее незаконный доступ к чужой подписи лицо несет уголовную ответственность. Если в процессе сделки был нанесен ущерб, владельца подписи принудят возместить его в двукратном размере. Именно поэтому стоит обращаться к специалистам для оформления КЭП.

Что необходимо для работы

Чтобы подписать усиленной электронной подписью документ, понадобится установить на ПК программное обеспечение. В этот список входят несколько обязательных вариантов:

- Крипто-ПРО CSP

- библиотека Capicom

- личный и корневой сертификаты

Эти программы помогут активировать и внести электронную подпись. Оформленный с их помощью документ приравнивается к бумажному носителю.

ВНИМАНИЕ: перед началом работы убедитесь, что установленная Крипто-ПРО CSP относится к последней версии.

После внесения квалифицированной подписи документ нельзя изменять. Именно поэтому, прежде чем вносить КЭП, проверьте информацию на полноту и отсутствие неточностей. Если коррективы вносятся после закрепления за ним подписи, он теряет юридическую силу.

СОВЕТ: если возникла потребность дополнить или внести правки в документ, в начале работы удалите подпись. Пополнив сведения нужной информацией, повторно нанесите КЭП.

Электронный вариант

Одним из признанных типов обмена носителями является работа в online-режиме. Это удобный способ, если вам приходится много работать удаленно. Или отсутствует доступ к рабочим ПК.

Чтобы работать онлайн, необходимо:

Выйти на ресурс «страницы online- подписи ЭЦП».

Выбрать сертификат и нажать опцию «Подписать».

В рамках ресурса созидается отдельный файл с расширением .sig. Он хранится в папке загрузок вашего браузера.

ВНИМАНИЕ: чтобы работать online с документами, в браузер устанавливается расширение CryptoPro.

Данные по электронной подписи сохраняются после первого использования. Повторных корректировок не требуют.

Данные по электронной подписи сохраняются после первого использования. Повторных корректировок не требуют.

Чтобы ваш Word документ был приравнен к бумажному носителю, установите на ПК необходимое программное ПО. Для версий Word Vista, 7, 8 и 10 действует протокол:

В поле выбираем меню «Добавить/внести цифровую подпись (КРИПТО-ПРО)»

ВНИМАНИЕ: если, пройдя путь, вы не нашли последний пункт, на вашем ПК отсутствуют КриптоПро Office Signature и/или Crypto Pro.

Если все ПО установлено, подсказка открывшегося окна предложит указать документ для подписи. После выбора нужно кликнуть на «Подписать». В конце должна обновиться информация о добавлении подписи к документу. После этого ваш носитель получает юридическую силу.

Документ подписан усиленной квалифицированной электронной подписью и может в дальнейшем использоваться для передачи в соответствующие органы или организации.

Квалифицированная ЭЦП в PDF

На ПК устанавливается ПО «КРИПТО-ПРО PDF». Это модуль, обеспечивающий взаимодействие с Adobe Acrobat и Adobe Reader. Процесс подписания аналогичен алгоритму Word MS Office. Если в процессе подписания возникли проблемы, вы можете обращаться к нашим специалистам за справкой. Компания предлагает квалифицированное оформление КЭП и установку необходимых программ на ваши устройства. Консультирование и техническая поддержка гарантированы.

Как подписать документ формата ПДФ электронной цифровой подписью.

Для того чтобы подписать pdf документ с помощью ЭЦП, необходимо ПО КриптоПро + КриптоПро PDF, а так же adobe acrobat standard или adobe acrobat pro.

После установки необходимого ПО открываем pdf файл.

Прежде чем вставить электронную подпись в документе pdf, необходимо настроить Acrobat Reader DC для работы с программой КриптоПро PDF.

Для этого в Acrobat Reader DC нажимаем Ctrl+K или заходим в меню Редактирование -> Установки, в категориях выбираем Подписи -> где «Создание и оформление» нажимаем Подробнее и затем В «Методе подписания по умолчанию» выбираем КриптоПро PDF.

Редактирование-Установки-Подписи-Создание и оформление-Подробнее- Метод подписания «По умолчанию»-КриптоПро PDF

После выбираем пункт «Заполнить и подписать»

Выбираем пункт «Сертификаты». Если его нет в списке, то необходимо добавить через настройки панели инструментов.

Выбираем «Поставить цифровую подпись»

После выделяем область на картинке, где будет стоять ЭЦП и после появится окно с выбором ЭЦП, которой будет подписан файл

Жмём подписать и после получаем подписанный pdf файл

Выбирайте подходящий тариф и заказывайте электронную подпись прямо сейчас. Наши менеджеры ответят на все ваши вопросы, а круглосуточная техническая поддержка поможет в затруднительных ситуациях.

Как правильно подписать документ электронной цифровой подписью в Word документе?

Обмениваясь между подразделениями документами, часто используют ЭЦП. Возникает вопрос: как же подписать ЭЦП в документе Word?

Сначала создаем документ, редактируем и проверяем на достоверность информации, и только потом добавляем ЭЦП. после добавления подписи документ нельзя редактировать, он станет доступен только для чтения. Если необходимо редактирование, то придется удалить подпись. Требуется установить сертификат для корректной работы с документами.

Для совершения подписи в Word 2007 требуется установить сервисы КриптоПро Office Signature и Crypto Pro. Для корректной работы персонального компьютера необходимо заранее настроить электронную цифровую подпись.

Рассмотрим пример подписи в Word 2007:

Без использования плагина КриптоПро Office Signature

- Создаем документ, подготавливаем его к подписанию, сохраняем, проверяем текст. Подпись документа Тест.docx производится следующим образом

- В верхнем левом углу выбираем значок Office, затем кнопку «Подготовить», а потом «Добавить цифровую подпись». Если вдруг появилось информационное окно Microsoft Office Word, рассказывающее о том, как подписать ЭЦП в документе Word. Вы смело можете поставить галочку в поле «Больше не показывать это сообщение» и нажать «ОК».

- Затем вам будет предложено выбрать цель подписания документа, это поле не обязательное. В «Теме сертификата» необходимо проверить ваши данные (ФИО). Если данные достоверные, то можете смело нажимать кнопку «Подпись». Если данные не верны, то необходимо выбрать кнопку «Изменить» и выбрать пользователя. Такое возможно если за одним компьютером работают несколько человек с разными ЭЦП.Теперь документ Word 2007 подписан. Как видно из рисунка ниже (в правой его части), можно понять, сколько человек подписали этот документ. При изменении содержания документа подписи теряют свою силу, и документ становится бесполезным.

С использованием плагина КриптоПро Office Signature

- Теперь рассмотрим пример, как подписывается ЭЦП в документе Word с помощью плагина КриптоПро Office Signature.

- Необходимо установить данный сервис на свой компьютер. Появляется кнопка «Добавить цифровую подпись (КРИПТО-ПРО)». Она открывается через кнопку «Подготовить»

Как и в предыдущем, случаи выбираем цель подписания документа. Если необходимо вводим пароль для ЭЦП. При необходимости выбираем «Больше не показывать это сообщение»

Результат – документ подписан

Если вы захотите ознакомиться с подписями в документе повторно открыв, выберете «Подготовить», затем «Просмотр подписей».

Все тарифы на электронные подписи Вы можете посмотреть

в разделе тарифов по ЭЦП.